מסתבר שלא רק בסין יש דיכוי של חופש המידע אלא במדינות חשוכות רבות כדוגמת איראן.

לאחרונה נתקלתי בכתבה הבאה:

"אוסטין היפ רחוק מאוד מלהיות לוחם גרילה, אבל בקיץ האחרון סייע המתכנת מסן-פרנסיסקו להפיכה דיגיטלית באירן, זמן קצר לאחר קיומן של ההפגנות נגד הבחירות לנשיאות. תוכנת ה-Haystack של היפ, שהוברחה לאירן על כונני פלאש ניידים והועברה בסודיות מאזרח לאזרח, אפשרה לאירנים לעקוף את מסנני האינטרנט הידועים לשמצה של הממשלה ובפעם הראשונה, לגלוש ולתקשר בחופשיות ברשת."

להלן מספר עובדות שטוענים מפתחי התוכנה:1. מדובר ביוזמה של ממשלת ארה"ב לטיפוח גישה בלתי-מצונזרת לרשת מחוץ לגבולתיה.

2. האפליקציה מתיימרת לזייף את חבילות המידע(Packets)והחיבור לשרתי האפליקציה יהיה כך שמבחינת מערכות האבטחה של ספקי האינטרנט (ISP) הבקשות אשר יצאו מהגולשים יראו כלגיטימיות לאתרים לגיטימים-עדיין לא ברור כיצד זה עובד.

3. התוכנה אינה שרת HTTPS Proxy רגיל אלא משתמשת בנוסחה מתמטית מתוחכמת כדי להסתיר את תעבורת האינטרנט(Traffic) האמיתית של המשתמש.

4. האפליקציה תומכת במספר פרוטוקולים כדוכמת IRC,HTTP,FTP ובמספר אפליקציות IM כדוגמת Yahoo IM .

5.האפליקציה אינה מקבילה לרשת TOR בשיטת העבודה שלה אם כי המטרה זהה.

להלן ה-FAQ של מפתחי התוכנה:http://www.haystacknetwork.com/faq/

כך כיום מתבצעות פעולות לעקיפת מערכות הסינון במדינות כדוגמת איראן:1.המשתמשים מתקינים אפליקצית לקוח (Client) אשר מתחברת בצורה מוצפנת לשרת HTTPS Proxy לביצוע Tunneling .

2.המידע המוצפן עובר במערכת הסינון ונבדק עד רמה שלישית בשבע השכבות ללא יכולת ניתוח ובדיקת תוכן חבילת המידע(Packet). 3.למעשה המידע נראה כמידע לגיטימי ובכך ניתן בקלות לעקוף מסנני תוכן פשוטים:

יחד עם זאת , ניתן להתגונן מאיום זה באמצעות מספר צעדים:

ברמת הרשת הארגונית \ רשת ה-ISP (ספק שרותי אינטרנט):

1.שימוש בשרתי SSL Proxy כדוגמת Websense אשר מפרקים למעשה את ה-Packet ,בודקים את תוכן החבילה ורק לאחר מכן מאפשרים \מונעים מעבר שלה.

פניתי לחברת Websence העולמית , להלן תגובתם:

Dear Ronen,

Thank you for contacting Websense Technical Services.

This is Stefano Bucaioni from Websense Technical Support, I will be handling your support Case 00603033: Haystack MALWARE. I will provide necessary help to address your issue, please do not hesitate to contact me for any concern regarding this ticket.

The concern you’ve brought up is handled by our Database Services team. I will send your questions to the Database Team so they will directly look into the issue and can provide you with details on the issue.

Websense Database team handles all database categorization issues related to the following products and components and will do an indepth analysis for the URL in question and provide you the results:

Web Catcher

App Catcher

Protocol Catcher

URL Master Database

CPM Master Database

Site Watcher

Brand Watcher

Threat Watcher

Threat Seeker

Please note that the Database Services team is generally able to respond within 72 hours or less.

If this is a severity one issue, and you would like to call us directly please visit our web page for telephone number and opening hours: http://www.websense.com/SupportPortal/Contact.aspx.

Regards,

STEFANO BUCAIONI

Technical Support Analyst

WEBSENSE, INC.

נמתין לתגובה רשמית מצוות ה-DB שלהם.

2.ביצוע מניפולציה על התוכן ברמת ה-Firewall מה שמכונה בצ'קפוינט "Resource."

פניתי לצ'קפוינט בענין יכולת ה-IPS ב-R.70 והפעלת יכולת ה-SmartDefence לקבל תשובה רשמית מהם.

3.שימוש במערכת Intrusion detection כדוגמת Snort המפורסמת.

4.שימוש במערכת Intrusion Prevention המתבססת על מנגנון לזיהוי התנהגות אנומלית המסוגלת לזהות התקפות מסוג Zero-day attack כדומת IntruShield מבית Mcafee.

ברמה הפנים ארגונית(LAN):

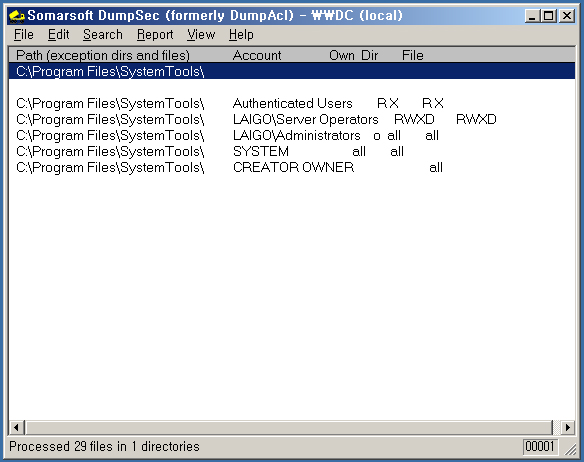

1.חובה לבצע Inventory לתחנות באמצעות כלים מתקדמים כדוגמת Promisec ו-Palo Alto Networks

2.חסימת האפליקציה באמצעות מנגנוני ה-FW וה-Content filtering בארגון. 3.התקנת מערכת IPS ברמת התחנות אשר ימנעו שימוש באפליקציה וידווחו ישירות למנהל האבטחה(CISO).

4.הקמת מערך SEIM\SOC אשר יבצע קורלציה לאירועי האבטחה בזמן אמת ויזהה נסיונות עקיפה.

5.הוספת חתימת האפליקציה למערכת ה-AntiVirus הארגונית ושליחת התראה מיידית למנהל האבטחה בעת זיהוי.

6.חסימת ה-HASH ברמת מערכת ההפעלה אשר ימנע הרצת התוכנה באמצעות

א.הכל מאופשר למעט מה שנחסום.

ב.הכל חסום למעט מה שנאפשר ב-GPO.

ניתן גם להשתמש בכלים אחרים כדומת Faronics Anti-Executable אך יש לשקול היבטים של רשיונות, עלויות,ביצועים ובדיקת המערכת בסביבת מעבדה.

7.שימוש ב-

HoneyPots וטיפול משמעתי במחלקת משאבי אנוש.

הבעיה היא לא עם אפליקציות כאלו שיוצאות כל שני וחמישי , אלא עם משתמשים בעייתיים שיש לנהוג איתם בצורה קשה.