יום שישי, 31 בדצמבר 2010

Encrypting Facebook

תמיד תיהי האם ניתן להעביר הודעות מוצפנות באמצעות הצ'אט העלוב של האתר.

השבוע נתקלתי בדרך מאוד מענינת לבצע הצפנה,פענוח,חתימה ואימות בדפדפן אשר ימנעו מכל גורם זר(Firesheep וכו') לקרוא את ההודעות שלנו ואפילו מ-Facebook בעצמם!

FireGPG הוא תוסף ל-Firefox אשר מאפשר לבצע את זה די בקלות.

את ההסבר המלא ניתן למצוא כאן .

ללא ספק רעיון נחמד!

יום שישי, 24 בדצמבר 2010

חשבת שהשימוש ב-SSL בטוח?אז חשבת!

היום נתקלתי בדבר הבא-"Breaking SSL on Embedded Device":

LittleBlackBox is a collection of thousands of private SSL keys extracted from various embedded devices. These private keys are stored in a database where they are correlated with their public SSL certificates as well as the hardware/firmware that are known to use those SSL keys.

A command line utility is included to aid in the identification of devices or network traffic that use these known private keys. Given a public SSL certificate, the utility will search the database to see if it has a corresponding private key; if so, the private key is displayed and can be used for traffic decryption or MITM attacks. Alternatively, it will also display a table of hardware and firmware that is known to use that private key.

:The utility can obtain a public certificate several different ways

1.You may give it the path to a public certificate file

2.You may give it the SHA1 hash of a public certificate

3.Given a host, it will retrieve the host's public SSL certificate

4.Given a pcap file, it will parse the file looking for public certificate exchanges

5.Given a live network interface, it will listen for public certificate exchanges

מה שיותר מפחיד,זה שקיימת קבוצה אשר עומלת רבות להשיג את המפתחות הפרטיים ואף משחררת כלים מסוג

"Firmware Analysis Tool" לצורך חילוץ המפתחות.

יחד עם זאת יש לציין כי במקרים מסויימים ההתקפה כמעט ובלתי אפשרית ,במיוחד אם לא יודעים את גרסת

ה-Firmware.

ציטוט מהמקור:

However, there are some practical limitations to this attack. If Eve doesn’t know what router or firmware version Alice and Bob are using, it will be difficult to impossible for her to identify which firmware image to extract the SSL keys from. A good example of this is DD-WRT. There are several versions of DD-WRT available for each router supported by DD-WRT. And for each of those versions, there are several different “flavors”: micro, standard, VPN, etc. Even if Eve knows that Alice and Bob are running DD-WRT, that’s a lot of firmware images to work through. This becomes even more difficult when dealing with vendors whose firmware is not as standardized between releases.

לצערי התופעה לא פוסחת על שום סקטור החל מהמגזר הפננסי ,הבטחוני ,טלקום והתעשיה.

מעטות החברות אשר שמות דגש על אבטחת המפתחות ב-Network Device ,משום מה ישנה תחושה כי יש לשמור את זוג מפתחות ההצפנה רק של שרתי ה-CA והחתימה הדיגיטלית.

ללא ספק עוד טכניקה טובה לביצוע Pentration Testing :) .

לילה טוב!

LittleBlackBox -אוסף של מפתחות שזה לא רע בכלל:)

SonicWALL NSA 3500-לאן נעלמה פונקצית SSL VPN ?

למרות שהחבר'ה רכשו רשיון ל-SSL VPN (הכולל אופצית פורטל או שימוש ב-Network Extender) עדיין לא הצלחתי להבין מדוע הפיצ'ר אינו זמין.

הפתרון הוא לעדכן את גרסת ה-Firmware לרכיב ה-Appliance לגרסה העדכנית ביותר.

נכון לכתיבת פוסט זה הגרסה האחרונה הינה SonicOS 5.6.3.0 אשר כוללת מקצה שיפורים רציני ומוסיפה מעל

לכ-20 פיצ'רים למערכת בתחומים מגוונים תוך עיצוב מחדש לממשק ה-WEB(עדיין ניתן לנהל את המערכת באמצעות SSH כמובן).

על היכולות החדשות למוצר ניתן לקרוא ב-Release Notes ואיך אפשר שלא להתמקצע באמצעות

ה-Administration Guide המפורט.

ללא ספק ,מדובר באחד מרכיבי ה-UTM המובילים בתחום לעניות דעתי.

יום חמישי, 23 בדצמבר 2010

RSA SecurID Implementation-Check Point Firewall/VPN R70 Software Blades

להלן מספר המלצות כאשר מטמעים מערכת כזאת:

1.העדיפו להשתמש תמיד בניהול מרוכז (Directory Service) ולא בשימוש במסד הנתונים הפנימי(Internal DB).

2.הגבירו את האבטחה באמצעות שימוש ב-LDAP over SSL/TLS .

3.העדיפו להשתמש ב-SecurID Authentication ולא בתצורת Radius במידה וה-Agent Host נתמך.

4.במידה והנכם עושים שימוש בתצורת Radius דאגו להצפין את הבקשות הנשלחות מה-Agent Host לשרת ה-SecurID באמצעות Shared Secret Key.

5.דאגו להתקנת ה-Service Pack העדכני ביותר.

על מנת לבצע הטמעה נכונה של מערכת כזאת חובה לעבור על ה-Planning Guide שכן ע"פ מסמך זה ניתן לאפיין גם את מדניות האבטחה וגם את הארכיטקטורה הכוללת DRP .

את ה-Implementation Guide עבור Checkpoint Firewall/VPN R70 Software Blades ניתן למצוא כאן.

בהצלחה!

יום שבת, 11 בדצמבר 2010

WebKnight-אבטחה ברמת האפליקציה

מעבר לאפליקציות הבסיסיות של אתרי Web (אתרים תדמיתיים, אתרי מכירות וכו') אפליקציות אילו משמשות ליישומים קריטיים של הארגון כגון מערכות CRM, ERP ועוד.

השימוש באפליקציות Web מקל את השימוש מצד משתמשי הקצה ומאפשר גישה קלה מכל מקום לאפליקציות אילו.

הבעיה הנובעת היא המפגעים בסוג אפליקציות כזה.

למעשה כל ארגון מודע לכך שעליו להגן על אפליקציית ה- Web שלו באמצעות Firewall, אולם, מחקרים מראים כי 75% מהפריצות כיום מתרחשות ברמת האפליקציה, בד"כ Firewall רגיל אכן מגן על האתר, אולם, על מנת לאפשר הגעה לאתר, ה-FW מאפשר גישה ב- HTTP וכאן מתרחשות רוב הפריצות(Prot 80/443 מאופשר).

עקב כך, Firewallרגיל אינו יכול להגן מפני פריצות ברמת האפליקציה בתוך פרוטוקול ה- HTTP.

דוגמאות לפריצות כאילו הן נפוצות ביותר ועלולות לגרום נזקים משמעותיים ביותר.

לאחרונה בוצע Deface לאתר ממשלתי אשר אינו יושב בחוות השרתים המאובטחת תהיל"ה.

רבות מן הפעמים לא מוטמע פתרון (Web Application Firewall(WAF מטעמי תקציב כאשר במקרה הטוב נגרם נזק תדמיתי לארגון ואילו במקרים פחות טובים הדבר עלול להביא למתקפות Phishing(לדוגמה-אתר של מוסד פיננסי) ועד להדרה של סוסים טרויאנים ו-Malware בקרב משתמשים(לדוגמה-החלפה של עמוד ראשי באתר הורדות פופולארי).

WebKnight הינו מוצר חינמי( Open Source) רב עוצמה אשר מספק הגנה ברמת האפליקציה עבור פלטפורמות,ISA&IIS ו-Apache אשר מספק הגנה מפני מרבית ההתקפות ברמת האפליקציה.

המוצר הינו ISAPI Filter אשר חוצץ בין שרת ה-WEB לבין ממשק המשתמש ומונע ניצול חולשות במנגנון ה-WEB וה-SQL.

למוצר פיצ'רים רבים החל מתמיכה ב-SSL ,תמיכה ב-Frontpage Extensions, WebDAV, Flash, Cold Fusion, Outlook Web Access, Outlook Mobile Access, SharePoint.,ביצוע Loging,תמיכה בעדכונים,הגנה מפני Zero Day Attcks ועוד.

חינם כבר אמרתי?ניתן להוריד את האפליקציה כאן.

3 שכבות הגנה במכה:(לחץ על התמונה להגדלה)

יום שבת, 4 בדצמבר 2010

Detecting and Preventing Rogue Devices on the Network

השבוע הוזמנתי לארגון מאוד גדול כאשר התעורר חשד כי מתבצעת ברשת Rogue Attack וזאת לאחר התנהגות אנומלית מצד רכיבי ה-Network Infrastructure וניטור של עומסים ברשת.

למעשה Rogue Attack הינה טכניקה אשר בה התוקף מגדיר רכיב לא מורשה ברשת (Rogue Server)ומנצל אותו על מנת להתערב בתעבורת הרשת.

הדוגמה השכחיה ביותר היא הצבת שרת DHCP אשר יחלק את הכתובות מתוך Pool שהגדיר התוקף יחד עם הגדרות נוספות(DNS,Default Gateway)כאשר ישנו סיכוי גדול כי ה-Rogue Server יענה ל-DHCP requests במידה ונדרשים פחות דילוגים(hops) על מנת להגיע אילו מה-DHCP המקורי.

דוגמה נוספת היא הצבת (Wireless Access Point (WAP במבנה החברה ואף מחוצה לו תוך מתן SSID ע"ש הארגון.

הרעיון הוא שברגע שהתוקף יצליח לנתב אילו משתמשים הוא יוכל להמשיך לבצע התקפות נוספות כדוגמת Sniifing ,DNS Pharming והתקפות Man in the Middle רבות כאות נפשו.

מתודת העבודה שלי התבססה על פי הסעיפים הבאים:

1.שרטוט תרשים טופולוגית הרשת.

2.איתור Rouge Server.

3.בחינת התשתית הקיימת אשר התבססה על בדיקת וניתוח קונפיגורציה לצד מבדקי חדירה.

4.הצגת מסמך מפורט הכולל את תאריך הבדיקה , ממצאים , רמת הסיכון והמלצות פרטניות ליישום לגבי כל חולשה( Vulnerability).

5.המלצות לפתרונות כוללים לסוגיה.

להלן מספר כלים לאיתור Rouge Server :

DHCP RogueChecker.1 - כלי GUI מעולה ונוח המיועד להרצה על פלטפורמות Windows הכולל את הפיצ'רים הבאים:

- The tool can be run one time or can be scheduled to run at specified interval

- Can be run on a specified interface by selecting one of the discovered interfaces

- Retrieves all the authorized DHCP servers in the forest and displays them.

- Ability to validate (not Authorize in AD) a DHCP server which is not rogue and persist this information

- Minimize the tool, which makes it invisible. A tray icon will be present which would display the status

2.Dhcploc-מדובר ב-Utility מבוסס CLI מבית מיקרוסופט הכלול בדיסק ה-Support Tools של Windows Server 2003/2008 .

את ה-Syntax לפקודה ניתן למצוא כאן.

3.Dhcp_Probe -פרי פיתוח מבית אוניברסיטת "Princeton" המיועד לפלטפורמות UNIX/Linux לאיתור שרתי DHCP ו-BootP.

4.OpUtils-כלי Monitoring מסחרי מעולה מבית ManageEngine .להלן פתרונות למניעת התקפות Rogue:

1.הטמעת פתרון SEIM/SOC-החל מפתרונות מבוססי Open Source,יובל מלאכי-אחד ממומחי אבטחת המידע הגדולים בארץ מציג מענה הולם לסוגיה ,כמובן שניתן להשתמש גם בפתרונות מסחריים.

2.הטמעת מערכת (Intrusion Prevention Systems (IPS -הכוללת הגנה על כלל רכיבי הרשת כולל Wi-FI .

החל מ-Juniper,Checkpoint,Cisco,Mcafee,Enterasys ועד ל-Forescout .

פתרון מענין ל-Wireless שמצאתי הוא מבית HP .

פתרון נוסף שהייתי ממליץ לבחון הוא מבית Airtight.

3.הטמעת פתרון (Network Access Control (NAC בתצורת Inline או (Out-Of-Band (OOB,כמובן שילוב של ה-2 אפשרי אך מסורבל.

לאנשים האוהבים פתרונות חינמים-מצאתי פתרון מעולה שעושה את העבודה הנקרא FreeNAC ודורש ציוד מבית Cisco , הממשק מאוד נוח לתפעול (תצורת WEB).

4.הקשחת רכיבי רשת הרשת(סווצ'ים,נתבים,נקודות גישה וכו') ברמה הפיזית והלוגית כאחת.

אז שלא יעבדו עליכם!

יום שבת, 27 בנובמבר 2010

SmartSPLAT-גישה נוחה לביצוע Debug במערכות Checkpoint

לתוכנה פיצ'רים נחמדים כדוגמת הצגת הליכי Processing פעילים,שרת Syslog מובנה באפליקציה,FTP,אופציות לביצוע Mount עבור מדיה חיצונית(כולל USB)ועוד.

מה שיפה באפליקציה שקיימת גם תמיכה בקופסאות Nokia שזה לא רע בכלל:)

לפרטים נוספים ולהורדת התוכנה ניתן להכנס לכאן.

יום שבת, 6 בנובמבר 2010

צה"ל במגמה לעבור ל-Thin Clients-האומנם?

"חברת BIG LK SYSTEMS, המתמחה במתן פתרונות במיחשוב רזה (Thin Clients), זכתה במכרז מוביל של צה"ל לאספקת תחנות רזות ל-3 השנים הקרובות ועם אופציה לשנתיים נוספות ותספק תחנות לכל יחידות צה"ל ולגופים בטחוניים בפריסה ארצית.

מכרז זה הינו מכרז מוביל ראשון מסוגו במערכת הביטחון ומלבד צה"ל כולל גם את משרד ראש הממשלה ועוד."

כאדם שניהל אבטחת מידע במערכת אני יכול לברך ולהגיד כי ללא ספק זהו צעד נבון מאוד מבחינת אבטחת מידע , אך הליך Deisgn לשרתי Terminal הינו דורש תכנון בעוד מועד(HLD&LLD) החל מבחירת החומרה , הפלטפורמות ,הקשחת המערכת ,כתיבה ואכיפה של נהלים וכן ביצוע ניטור לאירועי אבטחה בזמן אמת ולכן העבודה רק החלה שכן מנסיוני בעבר -הופעתי לגלות עד כמה פרוץ כל העסק הזה שנובע בעיקר מניהול כושל של אבטחה, העדר נהלים ואימוץ הקונספט Security through obscurity .

כולי תקווה שנפסיק לשמוע על אירועי במ"מ כדוגמת ענת קם (אשר לצערי זכתה בערך ב"ויקיפדיה") ,אירועי DLP נוספים ,והתקפות וירוסים.

Securing SSH ב-11 צעדים פשוטים

יום שישי, 5 בנובמבר 2010

I'm RSA SecurID Certified Administrator

ללא ספק מדובר במערכת לניהול ה-Tokens וה-OTP המובילה ביותר בתחום ההזדהות החזקה אשר כבר בנקים רבים וחברות ענק החלו בהטמעתה.

בתמונה: SID800 המאפשר אכסון ה-Certificate ב-Token שהוא גם One Time Password:

יום שישי, 29 באוקטובר 2010

Smart Surfing for iPhone and iPod Touch

לאחרונה חברת האבטחה TrendMicro הוסיפה כלי חדש לרשימת התוכנות המורשות לשימוש חופשי

(Freeware) אשר מיועדות להתקני iPhone ו-iPod Touch.

מדובר בדפדפן מאובטח ומהיר אשר יחסום אותנו ויתריע מפני גלישה באתרים בעלי תוכן המכילים Malware,קוד זדוני והתקפות Phishing.

הפיצ'ר הינו חלק מחבילת Trend Micro™ Smart Protection העושה שימוש בטנכולוגית "ענן".האפליקציה תומכת בריבוי של טאבים ונתמכת בגסאות v2.1 ומעלה.

להורדה יש להכנס לכאן.

ללא ספק ה-SmartPhone הוא האיום הבא בארגונים שלצערי במרבית הארגונים נושא זה אינו מטופל בצורה הראויה.

יום רביעי, 20 באוקטובר 2010

חידוש Certificate בשרת Exchange 2007

משתמשי הארגון טענו כי כאשר הם מריצים את אפליקצית ה-Outlook הם נתקלים בשגיאה בנוסח הבא:

"The Security certificate has Expired or is not yet valid"

בשרת ה-Exchange היה ניתן לראות את שגיאות Event ID 12014 ו-Event ID12015.

לאחר קריאת והבנת המאמר "Understanding the Self-Signed Certificate in Exchange 2007" מאתר מיקרוסופט הרשמי היה עליי לחדש את התעודה.

לצד היתרונות בהנפקת Self-Signed טמונים מספר חסרונות:

1.תוקף התעודה הינו למשך כ-12 חודשים(ישנו צורך בחידוש התעודה בצורה ידנית באמצעות cmdlet).

2.לא ניתן להשתמש ב-Outlook Anywhere עם תעודה שהונפקה באמצעות Self-Signed .

3.לא ניתן להשתמש בתעודת Self-Signed לצורך הצפנת התקשורת בין התקנים העושים שימוש ב-Exchange ActiveSync.

4.משתמשים ב-Microsoft Outlook Web Access יתקלו בהודעת שגיאה המציגה כי האישור המותקן על השרת אינו ממקור נאמן (גורם מאשר).

לבעיה זו 2 פתרונות אפשריים:

א.התקנת Certificate המאושר על ידי גורם מאשר כדוגמת VeriSign ו-Thawte.

בארץ, מי שמעונין בתעודה בעלת תוקף משפטי-מוזמן לרכוש תעודה מחברת Comsign אשר מייצגת את VeriSign בישראל.

ב.חידוש התעודה באמצעות קריאת מאמר.

בהצלחה!

יום שני, 18 באוקטובר 2010

"פועלים בטלפון-להיות ראשון זה מחייב!"

לאחר זיהוי באמצעות קוד בן 4 ספרות+מספר זהות נאמר לי כי פג תוקף הסיסמה שלי(Password Expired) וכי באפשרותי להנפיק לעצמי קוד חדש (Self-Service).

כאיש אבטחת מידע וכאדם האוהב להתחכם עם המערכת-ניסתי לבחון את ה-Password Policy של "פועלים בטלפון".

הופעתי לגלות כי דווקא בנק הפועלים אשר חרט על דגלו את נושא אבטחת המידע מאפשר לחזור על אותה סיסמה ישנה ללא כל בעיה.

החלטתי לפנות לצוות הבנק ,אעדכן בהמשך.

להיות ראשון זה מחייב גם באבטחה!לא רק בשירות ובעמלות:)...

יום שני, 11 באוקטובר 2010

יורש חדש ל-Secure Client ול-Endpoint Connect

הפתרון היה ברמת ה-SPLAT כאשר היה צורך להתקין (HFA (Hotfix אשר מעניק תמיכה בגרסה החדשה.

יום ראשון, 10 באוקטובר 2010

Actvie Directory-מה חשוב לנטר מבחינת אבטחה?

לאחרונה נתבקשתי לתת דעתי על ביצוע Audit לשרת Active Directory וניטור אירועים באמצעות מערכת SEIM/SOC.

להלן הדברים החשובים ביותר בניטור אבטחת מידע בסביבת Microsoft Active Directory:

1.Modification to a Group Policy Object

2. Permissions Change to an Organizational Unit

3. Group policy object links changed on an Organizational Unit

4. Organizational Unit deleted

5. Group Policy Object deleted

6. Trust relationships changed

7. (Membership change to privileged group (Enterprise Admins, etc

8. Domain audit policy changed

9. Domain account policy changed

10. New domain controller

11.Password Policies

12.Account Lockout Policy

בטרם הניטור, יש להפעיל את מערך ה-Audit ברמת ה-Domain Policy וה-Domian Controller Policy.

בנוסף לאנשים שבאמת איכפת מאבטחה -הייתי ממליץ ליישם את הפתרון מבית Manageengine או לשקול פתרון מקביל מבית ScriptLogic האיכותיים.

יום שבת, 9 באוקטובר 2010

הסרט בעיני המתבונן...

הסרט מצחיק , ילדותי , לא מובן והזוי.

במהלך הסרט אחת הבנות שם ניגשת למחשב , שולחת מייל מתיבת הדוא"ל של אמא שלה ומבצעת תפנית בעלילה.

אני שואל את עצמי-איך קורה מצב כזה?

כמה פעמים אני יכול להגיד-תנעלו את המחשב!

הנושא הוזכר בעבר :)

מצד שני-תתעלמו..ככה זה שאתה מתעסק בזה 13 שעות ביום....

יום שלישי, 5 באוקטובר 2010

BlackBerry-האם מישהו עוקב אחרינו?

לאחרונה נתבקשתי לבצע חקירה במכשיר האהוב עליי,ניחשתם נכון שכן מדובר

ב-BlackBerry.

כמו כל SmartPhone המכשיר לוקה בבעיות אבטחה חמורות ו-BlackBerry במיוחד נוכח לחץ של ממשלות רבות המכריחות את יצרנית המכשיר RIM לספק לכוחות הביטחון תמיכה בפיענוח הצפנת המכשיר כמו בהודו ובמדינות רבות נוספות.

בנוסף,עקב שימושו העיקרי של המכשיר (לקוחות עסקיים) הדבר הפך לשחקן ראשי בסצנת הריגול התעשייתי.

החשד העיקרי שלנו היה כי מושתל "סוכן" במכשיר של אותו איש עסקים אשר סיפק כל אנפורמציה אפשרית אודות המכשיר.

בטרם ביצעתי בדיקה טכנית , שאלתי את אותו אדם את השאלות הבאות:

1.האם מישהו ביקש ממך ללות את הנייד שלך לצורך ביצוע שיחה מהירה,הורדת צלצול,משחק או שליחת SMS ?

(99.9% מאפליקציות הריגול דורשות גישה פיזית לטלפון הנייד לצורך התקנתן)

2.האם חיי הסוללה של ה-BlackBerry שלך קצרים יותר?

3.האם אתה שומע הד לפעמים כאשר הינך מתקשר או רעשים מוזרים במהלך השיחה?

4.האם נוריות המכשיר נדלקות ללא סיבה גם כאשר אין צלצול?

5.האם אני נתקל בבעיות בעת כיבוי המכשיר?

6.האם משך הכיבוי ארוך משניות בודדות?

7.האם ניתן לראות גידול בפעילות ה-GPRS?

8.האם מופיע אייקון חיבור לרשת האינטרנט מספר פעמים ביום ללא סיבה?

9.האם בעת קבלת החשבון כמות הודעות ה-SMS אשר חוייבתם עליהם גדולה יותר מכמות ההודעות אותה שלחתם בפועל?

10 .האם המצלמה המובנת בפלאפון נדלקת ללא סיבה?

לאחר שהלך וגבר החשד , ביצעתי גיבוי למכשיר באמצעים מתקדמים והתחלתי בחקירה.

ברצוני להמליץ על מספר כלים מעולים אשר סייעו לי מאוד במהלך החקירה ולצורך הפקת דוחות:

א.KISSES -אפליקציה לאיתור קבצי ריגול מוסתרים.

ב.BlackBerry Hidden Program Revealer - השם עונה על התיאור.

ג.beg - BlackBerry Event Grepper:

command line tool to extract and parse event logs from a BlackBerry [connected via USB [Linux only

ה.MOBILedit! Forensic Application-כלי מסחרי.

לאחר תוצאות הבדיקה וניתוח ראיות ,המלצותיי היו-ביצוע WIPE לכרטיס הזכרון,כמו כן התקנה מחדש של מערכת ההפעלה.

יחד עם זאת , הייתי לא פחות חרד לפרטיות שלי במידה והייתי משתמש ב-iPhone אשר טמונים בתוכו סודות רבים.

יום שבת, 2 באוקטובר 2010

Fwbuilder-ככה מעצבים חוקים!

לצורך ניהול התצורה במוצרים אלו נדרשת התמצות ב-CLI וראייה רחבה של כלל החוקים(ACL\RuleBase).

Fwbuilder או בשמה המלא Firewall Builder הינה אפליקצית Management מסחרית אשר מאפשרת ניהול תצורה אחיד למוצרים הבאים:Linux iptables, Cisco router ACL, Cisco ASA/PIX, OpenBSD pf, FreeBSD ipfw & ipfilter,HP ProCurve ACL

לאפליקציה פיצ'רים נחמדים המאפשרים בדיקת החוקים(בדומה ל-SmartDashboard בצ'קפוינט) ,תמיכה ב-drag&drop ליצירת חוקים, יצירת ספרית אוביקטים משותפת לכלל ה-Devices המנוהלים ברשת,ביצוע אופטימיזציה לחוקים לצורך אקסלרציה(שיפור ביצועים) ,תמיכה בפלטפורמות MS Windows, Mac OS X, Linux and BSD ,תמיכה ב-Cluster מבית Cisco ועוד.

לצפיה בסרטון וידאו לחץ כאן ,לאתר הבית של האפליקציה יש ללחוץ כאן.

Fwbuilder-תקשורת מאובטחת באמצעות SSH או SCP:

יום חמישי, 30 בספטמבר 2010

Token "תוצרת בית"

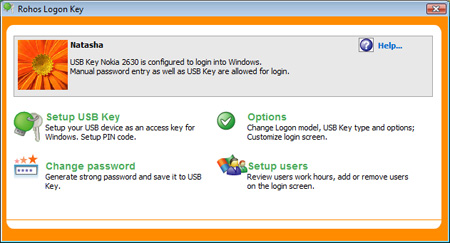

אפליקציה בשם "Rohos Logon Key" מאפשרת ניהול USB Tokens והפיכת כל התקן Disk on Key או רכיב Flash ל-Token לכל דבר אשר ישמש להזדהות חזקה.

האפליקציה מותאמת לשרתי-Windows 2000/ 2003/ 2008 Active Directory ואפילו לשרתי Novell e-Directory .

מפתחי האפליקציה טוענים כי האפליקציה מותאמת גם להזדהות מול RDP של מיקרוסופט אך לעניות דעתי אין לאפשר בשום אופן גישה לשרותי ה-Terminal Service.

בנוסף ,הנתונים המאוכסנים ב-Token מוצפנים עם מפתח באורך AES 256 Bit דבר המונע שכפול של ה-Token.יתרונות נוספים של התוכנה זה תמיכה בהתקני חומרה רבים(הרשימה מפורטת באתר),קביעת Policy והגבלות, ובעיקר המחיר הזול לדעתי.

יחד עם זאת לא לשכוח כי המערכת היא רק חלק בודד מהטריפל (AAA) ויש לוודא כי כל פעולה או אירוע אכן נכתב לקובץ יומן אשר את מיקומו יש לאבטח ולגבות על בסיס יומי.

בנוסף ניתן להשתמש בתוכנה גם לשימוש מקומי אישי כדוגמת BioLogon מבית Identix.

ברור שלא ניתן להשוות את האפליקציה למערכת כדוגמת ה-RSA (לא לחינם נאלצים האינטגרטורים לעבור 2 הסמכות רציניות על המוצר) אך לעסק קטן עד 10 משתמשים הדבר יכול להוות אלטרנטיבה ראויה וזולה.

ממשק האפליקציה:

קונסול ניהול ה-Token:

יום רביעי, 29 בספטמבר 2010

"סיכום עולמי"-זה לא רק עם ארד ניר

ניתן לצפות בכתבה במסך מלא על ידי לחיצה כפולה על הסרטון.

יום שלישי, 28 בספטמבר 2010

60 שניות על Risk Assemnet -מאיפה מתחילים?

Microsoft מספקת כלי חינמי (Microsoft Security Assessment Tool (MSAT אשר מיועד לסייע לארגונים להעריך את חולשות האבטחה שלהם בסביבת ה-IT, להציג את רשימת סדר העדיפויות בנושאים מטופלים ולעקוב אחר יכולת התגובה לאירועי אבטחה.

יום ראשון, 26 בספטמבר 2010

איראן אישרה כי התולעת Stuxnetחדרה למחשבי סוכנות הגרעין שלה

מומחי אבטחה קבעו, כי סטוקסנט היא מהנוזקות המתוחכמות שעולם אבטחת המידע ידע אי פעם, חריגה וייחודית: בניגוד לרוב הנוזקות, שמטרתן רווח כספי, היא תוכננה לחבל במערכות שליטה ובקרה במפעלים שונים, דוגמת הכור האטומי בבושהר.

בסימנטק, שם עוקבים אחר התפשטות סטוקסנט ברחבי העולם, העריכו, כי על הנוזקה עבדו חמישה עד עשרה האקרים שהתכוננו למבצע ההחדרה במשך כחצי שנה.

הידיעה מחזירה אותי חודשיים אחורה כאשר התייחסתי לסוגית מערכות SCADA .

מקור החדרת הוירוס אינו ידוע או בכל אופן לא פורסם אך ניתן לעלות את הנסריו הבאים:

1.עובד הארגון אשר הפר אמונים והחדיר את הוירוס עקב קבלת שוחד,תסכול ממקום העבודה או פיטורים.

2.עובד חוץ ("קבלן") בעל גישה למערכת כמו גן בעל אינטרס.

3.החדרת הוירוס על ידי עובדי הארגון תוך שימוש ב-Social Engineering בדומה לפרשת "הסוס הטרויאני" בשנת 2005.

4.שימוש במדיה מגנטית.

5.העברת הוירוס באמצעות רשת האינטרנט (HTTP,FTP,MAIL,VPN וכו').

6.שימוש ב-Smart Phone או מכשיר PDA.

מתקרית האבטחה הנ"ל ניתן להסיק מסקנות נוספות:

1. מחלקת ה-IT בבושהר לא הייתה ערוכה להגנה מפני Zero-day Attack : שימוש במערכות אבטחה כדוגמת IPS,IDS,AV,FW,NAC ייתכן והיה מונע התפשטות ה-Worm תוך בידוד מיידי של העמדה החשודה.

2.לא נעשה שימוש בפלטפורמות מוקשחות (UNIX/SUN/Linux)לתשתיות כה קריטיות.

מבדיקה שערכתי באתר Siemens ניתן להתקין את המערכות על אחת מפלטפורמות אלו.

3.לא היה קיים מערך SEIM/SOC לתגובה לתקריות אבטחה בזמן אמת וטיפול באירועים

(Incident Response&Incident Handling).

למעשה מרכז ה-SEIM/SOC הינו החמ"ל המרכזי החשוב ביותר במקום!כנראה שהמושג "אבטחת מידע" לא נכללת במושג "ניטור" אצל האירנים!

4.נעשה שימוש בגישה Security through Obscurity-מתוך היכרות מעמיקה עם מערכות Siemens (מערכת ה-SCADA בשימוש הכור האירני) ותכנון תוכנית Disaster Recovery לאחד הארגונים בארץ אני יכול להעיד שלא קל לאבטח מערכת שכזו מבלי שסביבת ה-Production תיפגע ולהשאר בחיים בעת ובעונה אחת.

מדובר במערכות רגישות מאוד למוצרי אבטחה קרי Firewall ,Anti Virus אשר בד"כ המערכות מחייבות אותך לרוץ על הרשאות אדמיניסטרטיביות.

אני לא אשכח את היום בו תמכתי באחד ממהנדסי Siemens המוכשרים בארץ,כאשר ביצענו התקנה של אחד משרתי מערכת ה-SCADA.

כחלק משלב ה-Preparing המערכת ביטלה את ה-FW,שינתה הגדרות קונפיגורציה לרמות האבטחה הנמוכות ביותר,הגדירה כברירת מחדל מחיצות משותפות עם הרשאות מיותרות ועוד.

בעוד אני צופה בקונפיגורציה ולא יודע איך לעכל את את זה ,את המהנדס לא ענין הרבה מלבד שהכל יעבוד כשורה ושהוא יגיע לבית בזמן כי יש חיים מחוץ לעבודה.

עקב כך הנטיה בתאגידים רבים להתמקד באבטחה החיצונית ולאו דווקא בחיפוש פתרונות מתאמים לרשת הפנים ארגונית.

אשמח לשמוע דעתכם בנושא.

חג שמח!

יום שישי, 24 בספטמבר 2010

SmartPhone-ידיד או אויב?(חלק ב')

ההחלטה מהו אותו אפקט שלילי (זיהוי מקור הסכנה) היא ערך שיפוטי שיכולה להילקח על ידי מומחים לאותו תחום ספציפי.

התהליך עצמו של הערכת הסיכונים הוא מורכב מאוד וכולל מספר שלבים החל ממיפוי הנכסים , סיווג , דירוג הסיכון ועד למתן פתרון כולל.

לאחרונה במסגרת עבודתי ריכזתי סיכונים למכשירים חכמים (Smart Phone).

את התייחסתי ניתן למצוא בקובץ המצורף ,קישור נוסף ניתן למצוא כאן.

חלק ג' יסקור כיצד יש להתמודד עם מגוון האיומים.

סופשבוע נעים!

SmartPhone-ידיד או אויב?(חלק א')

אני לא אשכח את היום בו אבא שלי רכש את זוג הפלאפונים הראשונים שלו.

היו אלו המוטורולות הראשונים בייצור סדרתי שהגיעו לארץ מדגם Analog Motorola DynaTAC 8000X .

חוץ ממכשיר שזכה לכינוי "בננה" הפלאפון יכל לשמש ככלי להגנה עצמית ומכשיר להפצת קרינה.

המכשירים הראשונים ששיווקה החברה היו בעיקר מכשירי רכב ומכשירים ניידים גדולים אשר נישאו במזוודה מיוחדת.

באותה תקופה היחידים שהעזו להסתובב עם מכשיר במזוודה או מכשיר בננה היו אנשי עסקים חשובים.

כיום כמעט כל ילד מצטייד במכשיר נייד.

בזכות הראשוניות של פלאפון, הפך המכשיר הסלולרי לחלק בלתי נפרד משגרת יומנו ובתוך 20 שנה הפכה ישראל למעצמה סלולרית עם יותר מכשירים סלולריים מאזרחים.

פלאפון תקשורת הוקמה לפי תנאי זיכיון שקיבלה מהמדינה להפעלת שירותי רט"ן (רדיו טלפון נייד) בישראל. בשנת 1984 נחתם הסכם בין בזק למוטורולה להקמת חברה משותפת להפעלת שירותי הטלפון הסלולרי.

החברה, שנוהלה בתחילת דרכה על ידי בני אפשטיין, מנתה עשרות עובדים בלבד.

התחזיות הוורודות ביותר צפו לחברה גיוס של 7,000 מנויים בתוך שבע שנים.

בפועל, התוצאות עלו על הציפיות ולחברה הצטרפו 100 אלף לקוחות בתקופת זמן זו.

השם "פלאפון" נבחר מתוך מחשבה שזהו מכשיר פלא נייד, ועד מהרה הפך לשם גנרי למכשיר סלולרי.

עם ההתפחות הטכנולוגית המסחררת החלו להצטרף מידי שנה עשרות מכשירים מכל מיני דורות עד שהדבר יצא מכלל שליטה.

שחקן חדש נכנס לזירה:

כיום נכנס שחקן חדש לזירה בשם "SmartPhone"-מכשיר סלולרי נייד המשלב יכולות של טלפון סלולרי עם יכולות מתקדמות של מחשב כף יד.

בטלפון החכם ניתן להתקין יישומים מתקדמים("אפליקציות") בדומה לאלה המותקנים במחשב שולחני.

לעתים אף הטלפון החכם בדומה למחשבי כף יד נכלל תחת קטגוריית ה-Pocket PC.

בדומה למחשבי Pocket PC ישנן מספר מערכות הפעלה לטלפונים חכמים החל מ-Symbian,Android ,Windows Mobile,iPhone OS/iOS,PalmOS כאשר כל יצרן משתמש במערכת הייעודית לו למעט Android של Google.

לרוב מערכת ההפעלה משווקת עם עם המכשיר כאשר היא נעולה מפני שינויים או שדרוגים עבור הצרכן.

יחד עם זאת אני לא צריך לספר לכם עד כמה קל לבצע עדכוני Firmeware למכשירים ולעקוף את רוב ההגבלות הקיימות.

לכאורה הכל נראה פסטורלי, ממש "המצאת המאה" ,אך לצד יתרונות השימוש ב-SmartPhone ושיפור התקשורת הבינאישית בארגון אנו כאנשי אבטחת מידע נאצלים מידי יום להתמודד עם סיכונים רבים אשר מדירים שינה מעיינינו ולעיתים אף מוטרדים מהנושא מאוד.

יום חמישי, 23 בספטמבר 2010

החטא הקדמון

עכשיו תשאלו למה?

כי יש דברים שאני לא יכול לראות ולהשאר אליהם אדיש -והרי לכם דוגמה שנתקלתי בה היום בפורום IT בתפוז:

"עזרה בקביעת חוקים ב Checkpoint R71 - מאת moran515

צהריים טובים,

לאחר שאני משנה RULES בצ'קפוינט (ב GUI) ועושה SAVE, זה עדיין לא תופס.

האם אני צריך לעשות Install Policy לאחר שינוי בכללים?

אני לא זוכר, ואני מפחד שזה עלול להפיל לי את הרשת.

תודה רבה על העזרה!

וחג שמח לכולם

מורן"

כאדם החי את העולם הזה אני שואל מספר שאלות:

-איך נותנים לבנאדם שלא מכיר את המוצר להתעסק איתו?

-איך נותנים לבנאם בלי כל ידע בסיסי אחריות על התשתית הקריטית ביותר בארגון(FW)?

-עכשיו אתם מבינים ממה נובע אחוז גדול מפרצות האבטחה ותקלות התקשורת בארגונים?

-מדוע לא ניתן להעמיד לדין את מנהל ה-IT שלו?

גרוע מכך , שאחד הליצנים ענה לו תשובה "לענין" - Install Policy .

מענין אותי מה יקרה אם הוא ילחץ ומי יקח אחריות שכל סביבת ה-Production מושבתת.

כבר ראיתי כמה ליצנים בחיי שבגלל חוסר מקצועיות נאלצתי להשאר לילות בגללם אצל לקוחות.

אם לא ללמוד ללהסמכת CCSA/E המינימום שהייתי מצפה מהבנאדם זה לקרוא את ה-Administration Guide.

אתם מוזמנים להוריד חבילת דוקומנטציה מכאן או ניתן לבחירה להוריד אך ורק את ה-Administration Guide מכאן.

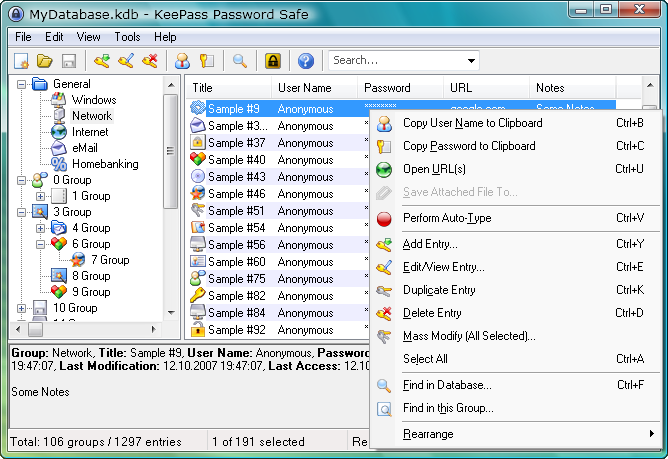

KeePass Password Safe

ה"חכמולוגים" מבינהם (אנשי ה-System) דואגים לשמור את הסיסמאות בקובץ Excel ולהגן עליו עם סיסמה והרשאת גישה(NTFS) במקרה הטוב.

הרשו לי להמליץ לכם על KeePass אשר מאפשרת ניהול ואחסון מוצפן של הסיסמאות:

http://keepass.info/

לארגונים שבאמת חשובה להם האבטחה , את הקובץ המוצפן שיצרנו ב-KeePass חובה להצפין במערכת

Cyber-Ark אשר מספקת פתרונות למגזר העסקי,בטחוני ,פננסי וממשלתי.

שילוב של ה-2 יצמצם את רמת הסיכון משמעותית.

דבר נוסף חשוב-מאחר ומדובר בכלי שהוא Open Source ניתן להוריד Plugins רבים לאפליקציה.

עקב כך,יש לשים לב כי הפלאגינים נכתבו על ידי מפתחים עצמאיים ולכן לא מומלץ להתקין אותם.

מרוץ נגד הזמן

ברצוני להמליץ לכם על רשימת תפוצה המתייחסת לכלל מוצרי Microsoft( ניתן להתאים אישית פר מוצר) אשר תדאג לעדכן אתכם בכל Hotfix או Service Pack חדש למוצר:

יום רביעי, 22 בספטמבר 2010

Secure Printing on Xerox Printers

הפתרון קל ומהיר להטמעה ועובד בצורה מצוינת עם יכולת מעקב אחר ההדפסות(Auditing):

הפתרון קל ומהיר להטמעה ועובד בצורה מצוינת עם יכולת מעקב אחר ההדפסות(Auditing):מחיקת OU מוגן בשרת Active Directory 2008

הפיצר' נקרא "Protect Container from accidential deletion":

מטרת הפיצ'ר חוסך למנהל הרשת כאב ראש לא קטן(במיוחד לאנשי SysAdmin) שלא שמעו על פעולות כמו Delegate או פריסה של שרת (Read-Only Domain Controllers (RODC .

יחד עם זאת לעיתים ה-SysAdmin כאן צריך למחוק OU's המכונים "Test" וכו'.

היום כאשר ניגשתי למחוק OU שאני יצרתי ניתקלתי בשגיאה הדומה לשגיאה בנוסח הבא:

" You do not have sufficient privileges to delete “OU Name” , or this object is protected from accidential deletion".

להלן הפתרון מפי מיקרוסופט:

http://technet.microsoft.com/en-us/library/cc736842(WS.10).aspx

פשוט ולענין אך ללא ספק ה-Check Box הקטן הזה יכול לשגע פילים במיוחד כאשר הינך בעל פרבילגות על.

יום שבת, 18 בספטמבר 2010

SonicWALL NSA 2400-גלישה איטית בממשק ה-WEB

יום שישי, 17 בספטמבר 2010

Outlook Forensic

מנסיוני בחקירות מחשב זכרתי שב-Exchange קיים פיצ'ר הנקרא Exchange Dumpster:

http://www.ferris.com/2009/10/30/new-dumpster-features-for-exchange-2010/

להלן הפעולות שביצעתי בתחנת העבודה של המשתמשת:

1.יצאיה מ-Outlook.

2.פתחית את עורך הרישום של Windows(הפעלת REGEDIT במצב Administrator)

3.איתור המפתח הבא:

My Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Exchange\Client\Options

4.בתפריט עריכה יש לבחור ב-NEW ולאחר מכן ללחוץ על ערך DWORD.

5. יש לתת לערך את השם DumpsterAlwaysOn(כמובן לא רווחים).

6.יש להגדיר את הערך DWORD כ-1.

7.יש להפעל מחדש את Outlook.

8. יש להכנס לתפריט כלים ולבחור ב"שחזור פריטים שנמחקו" עבור כל תיקיה של Outlook.

זה סוד הקסם!

מיותר לציין את תוכן ההודעה שהיה מעליב ופוגע. במקום לבצע Recall להודעה המשתמש החוצפן החליט לגשת ולמחוק אותה. הוא חשב כמשתמש פשוט ולא כ-SysAdmin.

מכאן אנו למדים:

- יש לנעול את המחשב תמיד.

- יש לוודא כי המחשב ננעל בצורה אוטומטית לאחר זמן קצר.

- יש לטפל באירוע נקודתית ע"י קצין האבטחה של הארגון למען יראו ויראו.

- יש להזהר ולהיות עדין במיילים וכן להשתמש בשפה יפה ונקייה ב-Outlook.

גמר חתימה טובה ושבוע טוב!

יום שבת, 4 בספטמבר 2010

Microsoft Windows Server Update Services 3.0 SP2 Deployment Guide

ב-2 מילים?

בית ספר מושלם ל-MCITP המתמחה ב-Security!

Patch Management Policy

המערכת מתאימה לניהול בתצורת Domain באמצעות Group Policy אך לעיתים ניתן למצוא מחשבים רבים בסביבת Workgroup אשר לא נמצאים ב-Domain מסיבות רבות.

הנה הפתרון של Microsoft בנושא:

http://www.windowsnetworking.com/kbase/WindowsTips/Windows2003/AdminTips/Admin/DeployWSUSUpdatestoaWorkgroup.html

יום חמישי, 29 ביולי 2010

כל הכבוד ל-Websense

למרות שהם דירגו את פנייתי ברמת דחיפות 4 לפי אמנת השירות שלהם (SLA) המענה היה מיידי תוך פחות מ-24 שעות.

Thank you for writing to Websense.

The site you submitted has been reviewed by Websense Security Labs. We have made an update to the following URL(s) in our master database to address this issue:

hxxp://www.haystacknetwork.com - Malicious Web Sites

Categorization updates should be reflected in the next scheduled publication of the database, and will be available shortly to Real-Time Security Updates subscribers.

Thank you for your assistance,

The Websense Database Services Staff

J.B.

כל הכבוד על התגובה המהירה,ככל הנראה גם השרתים אליהם תתחבר האפליקציה ייחסמו.

התוכנות מאפשרות לחברות וארגונים לנתח,לפקח ולנטר פעילות עובדים בגישה למאגרי מידע, תוכנות שיתוף קבצים,תוכנות העברת מסרים מיידיים,יישומי מחשב ותחנות עבודה ורוחב פס ברשתות

תקשורת.

לקוחות החברה כוללים ממשלות,ארגוני בריאות , מוסדות פיננסים,עורכי דין,מוסדות חינוך וארגונים בטחוניים רבים בארה"ב ובעולם .

יום שלישי, 27 ביולי 2010

מרוב דובים לא רואים את היער

לאחרונה נתקלתי בפוסט בקבוצת הדיון של מיקרוסופט בנושא אבטחת מידע אשר בו מבקש איש IT עזרה בניהול נכון של הרשאות:

"שלום לכולם

יש לי מצב מורכב שרת windows 2003 64 bit כ -300 משתמשים

השרת מוגדר כ domain . כל המשתמשים אמורים לגשת למחיצה אחת שישנה בשרת זה

נקרא לה X . הגישה למחיצה ב -map

תחת מחיצה זו ישנם עשרות מחיצות עם קבצים

אני צריך לחלק הרשאות גישה למשתמשים לפי הרשאות שניתנו מראש

לדוגמא מחיצה ספציפית נקרא לה Y יש גישה ל 5 משתמשים

למשתמש אחד יש הרשאה מלאה במחיצה הנ"ל

למשתמש אחר רק קריאה

למשתמש שלישי כתיבה , קריאה איך אסור לו למחוק

וכך הלאה .......

איך יוצאים מזה ?????????

עם איזה כלי להשתמש ?????

האם יש מאמר איך לתת הרשאות שונות למשתמשים שונים או קבוצות שונות ???

תודה רבה על העזרה!!!!!!!!

אלכס "

ניתן לשים לב כי קיימות מספר בעיות אבטחה חמורות בארגון בו הוא עובד:

1.השרת המוגדר כ-Domain Controller בעל מחיצה משותפת לכלל המשתמשים(יש לשאוף למינימום הרשאות Share ברמת השרת).

2.קיימת חוסר בקרה על הרשאות המשתמשים , כתוצאה מכך משתמשים יכולים לשנות מידע,להשחית מידע וכו'.

3.אין תיעוד ובקרה (Audit) לנעשה בתיקיה , הדבר מקשה מאוד בעת ביצוע Forensics.

להלן המלצותיי בנושא:

1.יש לייצא למסמך (Export) את כלל הספריות בתיקיה.

2.יש להקצות עבור כל מחלקה מחיצת שיתוף ייעודית.

3. יש לאפס את כלל ההרשאות התיקיה באמצעות CACLS/XCACLS

במידה ומדובר בכמות כמות גדולה של הרשאות לשינוי, שימוש בסקריפט מתוחכם המשתמש בכלים אלו יכול לבוא בחשבון.

כלי מתאים נוסף לשינוי הרשאות הוא SetACL אשר ניתן להורידו בחינם מכאן.

4.יש לתכנן על גבי אותו דף מסעיף 1 את ההרשאות על פי קבוצות.

5. לאחר התכנון יש לנקוט בניהול נכון של הרשאות על בסיס תצורת AGDLP:

(Account > Global groups > Domain Local group > Permission).

למאמר בהרחבה יש ללחוץ כאן.

6.יש להחיל גיבוי מסוג Volume Shadow Copy לצורך שחזור מהיר במקרה של מחיקת מידע:

מערכת Server 2003:

http://www.windowsnetworking.com/articles_tutorials/Windows-Server-2003-Volume-Shadow-Copy-Service.html

מערכת Server 2008:

http://www.techotopia.com/index.php/Configuring_Volume_Shadow_Copy_on_Windows_Server_2008_Copy_on_Windows_Server_2008

7.לצורך ניהול נכון של הרשאות ניתן להשתמש אף בכלים מסחריים כדוגמת Security Explorer מבית ScriptLogic.

מעבר לניהול הרשאות הכלי מאפשר הנפקת דוחות,ביצוע Forensics,מגרציה ועוד.

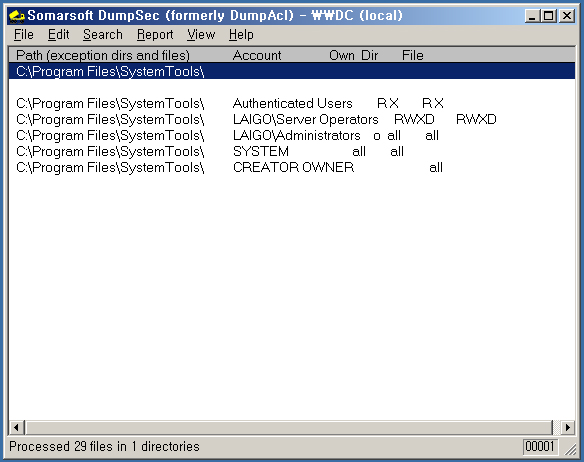

8.לצורך ביצוע ביקורות ובדיקת ההרשאות ניתן להשתמש אף בכלים חינמים כדומת DumpSec:

כלים חינמים נוספים מבית ניתן למצוא באתר Sysinternals(גם XCALCS יבצע את העבודה).

9.במידה והמידע מוגדר כמסווג מבחינת הארגון מומלץ לבצע Audit ברמת המערכת:

http://www.windowsecurity.com/articles/Deploying-Auditing-Settings-Reporting-What-Configured.html

10.למחמירים שביננו אשר לא מסתפקים ב-Audit \נמצאים תחת רגולציה ניתן להשתמש ב-File Integrity Checker כדוכמת Tripwire הפועלת על בסיס השוואת חתימות.

11.בכל מצב יש לדאוג לאבטחת מיקום קבצי ה-logs ולהעניק את ההרשאות המתאימות.

מומלץ לשמור את קבצי ה-logs בשרת ייעודי כדוגמת SYSLOG או מערכת SEIM.

אני מקווה שעזרנו לבחור ועשינו סדר בדברים!

יום שישי, 23 ביולי 2010

להסתנן זה לא רק מהגדר...

לאחרונה נתקלתי בכתבה הבאה:

"אוסטין היפ רחוק מאוד מלהיות לוחם גרילה, אבל בקיץ האחרון סייע המתכנת מסן-פרנסיסקו להפיכה דיגיטלית באירן, זמן קצר לאחר קיומן של ההפגנות נגד הבחירות לנשיאות. תוכנת ה-Haystack של היפ, שהוברחה לאירן על כונני פלאש ניידים והועברה בסודיות מאזרח לאזרח, אפשרה לאירנים לעקוף את מסנני האינטרנט הידועים לשמצה של הממשלה ובפעם הראשונה, לגלוש ולתקשר בחופשיות ברשת."

להלן מספר עובדות שטוענים מפתחי התוכנה:

1. מדובר ביוזמה של ממשלת ארה"ב לטיפוח גישה בלתי-מצונזרת לרשת מחוץ לגבולתיה.

2. האפליקציה מתיימרת לזייף את חבילות המידע(Packets)והחיבור לשרתי האפליקציה יהיה כך שמבחינת מערכות האבטחה של ספקי האינטרנט (ISP) הבקשות אשר יצאו מהגולשים יראו כלגיטימיות לאתרים לגיטימים-עדיין לא ברור כיצד זה עובד.

3. התוכנה אינה שרת HTTPS Proxy רגיל אלא משתמשת בנוסחה מתמטית מתוחכמת כדי להסתיר את תעבורת האינטרנט(Traffic) האמיתית של המשתמש.

4. האפליקציה תומכת במספר פרוטוקולים כדוכמת IRC,HTTP,FTP ובמספר אפליקציות IM כדוגמת Yahoo IM .

5.האפליקציה אינה מקבילה לרשת TOR בשיטת העבודה שלה אם כי המטרה זהה.

http://www.haystacknetwork.com/faq/

כך כיום מתבצעות פעולות לעקיפת מערכות הסינון במדינות כדוגמת איראן:

1.המשתמשים מתקינים אפליקצית לקוח (Client) אשר מתחברת בצורה מוצפנת לשרת HTTPS Proxy לביצוע Tunneling .

2.המידע המוצפן עובר במערכת הסינון ונבדק עד רמה שלישית בשבע השכבות ללא יכולת ניתוח ובדיקת תוכן חבילת המידע(Packet).

3.למעשה המידע נראה כמידע לגיטימי ובכך ניתן בקלות לעקוף מסנני תוכן פשוטים:

יחד עם זאת , ניתן להתגונן מאיום זה באמצעות מספר צעדים:

ברמת הרשת הארגונית \ רשת ה-ISP (ספק שרותי אינטרנט):

1.שימוש בשרתי SSL Proxy כדוגמת Websense אשר מפרקים למעשה את ה-Packet ,בודקים את תוכן החבילה ורק לאחר מכן מאפשרים \מונעים מעבר שלה.

פניתי לחברת Websence העולמית , להלן תגובתם:

Dear Ronen,

Thank you for contacting Websense Technical Services.

This is Stefano Bucaioni from Websense Technical Support, I will be handling your support Case 00603033: Haystack MALWARE. I will provide necessary help to address your issue, please do not hesitate to contact me for any concern regarding this ticket.

The concern you’ve brought up is handled by our Database Services team. I will send your questions to the Database Team so they will directly look into the issue and can provide you with details on the issue.

Websense Database team handles all database categorization issues related to the following products and components and will do an indepth analysis for the URL in question and provide you the results:

Web Catcher

App Catcher

Protocol Catcher

URL Master Database

CPM Master Database

Site Watcher

Brand Watcher

Threat Watcher

Threat Seeker

Please note that the Database Services team is generally able to respond within 72 hours or less.

If this is a severity one issue, and you would like to call us directly please visit our web page for telephone number and opening hours: http://www.websense.com/SupportPortal/Contact.aspx.

Regards,

STEFANO BUCAIONI

Technical Support Analyst

WEBSENSE, INC.

נמתין לתגובה רשמית מצוות ה-DB שלהם.

2.ביצוע מניפולציה על התוכן ברמת ה-Firewall מה שמכונה בצ'קפוינט "Resource."

פניתי לצ'קפוינט בענין יכולת ה-IPS ב-R.70 והפעלת יכולת ה-SmartDefence לקבל תשובה רשמית מהם.

3.שימוש במערכת Intrusion detection כדוגמת Snort המפורסמת.

4.שימוש במערכת Intrusion Prevention המתבססת על מנגנון לזיהוי התנהגות אנומלית המסוגלת לזהות התקפות מסוג Zero-day attack כדומת IntruShield מבית Mcafee.

ברמה הפנים ארגונית(LAN):

1.חובה לבצע Inventory לתחנות באמצעות כלים מתקדמים כדוגמת Promisec ו-Palo Alto Networks

2.חסימת האפליקציה באמצעות מנגנוני ה-FW וה-Content filtering בארגון.

5.הוספת חתימת האפליקציה למערכת ה-AntiVirus הארגונית ושליחת התראה מיידית למנהל האבטחה בעת זיהוי.

6.חסימת ה-HASH ברמת מערכת ההפעלה אשר ימנע הרצת התוכנה באמצעות

7.שימוש ב-HoneyPots וטיפול משמעתי במחלקת משאבי אנוש.

יום חמישי, 22 ביולי 2010

על אמון,הדדיות והדובדבן שבקצפת...

אני רוצה להודות לאותם אנשים שסמכו עליי ואפשרו לי לעבוד גם לאחר הודעתי הפורמלית על התפטרותי.

לא בכל מקום ,ולא בכל יום ,יוצא לאיש IT לבצע חסימה של חשבון המשתמש שלו ולהוציא עצמו מקבוצות הניהול האדמיניסטרטיביות של החברה שכן רבים מהמועסקים מגלים כי פוטרו על פי המשפט המפורסם:

"Your account has been disabled,Please see your system administrator"

ואף מפסיקים את עבודתם מיידית.

באותה הזדמנות אציין כי הפוסט הנ"ל הינו רמז לנושא הפוסט הבא!

יום ראשון, 18 ביולי 2010

חוסר שיתוף פעולה או חוסר הבנה?

המחסן מונה מספר מדפסות Office וכן מספר מדפסות תעשייתיות מסוג Datamax אשר משמשות להדפסת מדבקות ברקוד.

משתמשי הארגון העלו את התלונות הבאות:

א.חוסר יכולת הדפסת מסמכי אופיס וצילום במכונה המשולבת(Sentinel).

ב.חוסר יכולת הדפסת מדבקות מכל תחנת קצה.

כאשר ניגשתי לאחת מתחנות העבודה וניסתי להציג את מאפיני המדפסת נתקלתי בשגיאה בנוסח:

"Windows cannot connect to the printer. Operation could not be completed"

הנושאים אשר נבדקו:

1.בדיקת תקשורת בין תחנת העבודה לשרת ה-Spooler .

2.בדיקת ססטוס ה-Print Spooler Service .

3.נסיון למחיקת המדפסות וה-Drivers באמצעות Cleanspl.exe מתוך Windows Server 2003 Resource Kit ונסיון להתחברות לשרת ה-Spooler מחדש באמצעות server hostname\\ בשורת ה-RUN .

ממצאי הדיאגנוסטיקה:

כאשר ניסתי להתחבר בצורה הנ"ל קיבלתי את השגיאה הבאה: "The User Has Not Been Granted the Requested Logon Type at This Computer"

מסקנה:

קיימות הקשחות על שרת ה-Spooler אשר אינן מאפשרות חיבור של Authenticated Users לשרת.

כאשר ניגשתי ל-Local Security Policy בשרת לא הופתעתי לגלות כי קצין אבטחת המידע בארגון מנע את הגישה באמצעות הסרת הקבוצה מאופצית מהאופציה:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

- מאחר והשרת משמש גם כשרת למערכת בקרת מצלמות וגילוי אש ,הקב"ט החליט למנוע אל השרת כל גישה ללא התייעצות עם צוות ה-IT ובפרט כי לא לקח בחשבון שקיים על השרת Role נוסף של שרת הדפסות.

- יש להציב שרתים רגישים בסגמנט מבודד מרשת ה-Production,כולל הפרדה מאחורי שרת Firewall .

- אין להתקין על שרתים קריטים תפקידים נוספים אשר לא הכרחיים מפאת חוסר תקציבים.

- על צוות ה-IT והקב"ט לעבוד בשיתוף פעולה וליידע אחד את השני בכל קונפיגורציה אשר מתבצעת ברמת השרתים.

- איני חושב כי אותו אדם אשר החיל את ה-Policy הבין את מהות ההגדרה.

מה דעתכם?

יום חמישי, 15 ביולי 2010

10Tips for Acing the CCSA Exam

להלן מספר טיפים שיוכלו לעזור:

http://certification.about.com/od/checkpoint/a/ccsa_tips.htm

נושאים ללמידה:

http://www.checkpoint.com/services/education/certification/exams/156-215_65.html

http://www.checkpoint.com/services/education/certification/ccsa_ngx/index.html

בהצלחה לניגשים!

יש יתרון לקבל תשובה במקום!

יום רביעי, 14 ביולי 2010

הכתובת הייתה על הקיר...

היום ,כאשר ניגשתי לתמוך בבעית תשתית תקשורת נוכחתי לגלות מדבקות רבות אשר מודבקות באזור העמדה

ועליהן כתוב בבירור את שמות המשתמשים והסיסמאות לכניסה לרשת הארגונית ולהפעלת חלק ממערכות המידע בארגון.

האבסורד בכל הענין הוא שהסיסמא הינה מסוג Complex Password בעלת 6 תווים המורכבים מאותיות גדולות,קטנות, מספרים ותווים אלפא-נומרים.

לאחר בדיקה מעמיקה בארגון הסתבר כי ה-User הינו בעל גישה מורשית לרשת ה-SSL VPN הארגונית ומאפשר חיבור לארגון מכל מקום בעולם.

מניתוח של כשל האבטחה אני מסיק כי:

1.לא קיים מערך הסברה לעלאת מודעות המשתמשים לאבטחת מידע וריגול תעשייתי בפרט.

2.לא מתבצעת הדרכה לבחירת סיסמה נכונה ולכן המשתמשים מתקשים לזכור את הסיסמה ומדביקים אותה על מדבקות .

3.עקב ריבוי הסיסמאות לא קיים מערך לניהול זהויות (IDM).

להלן מאמרים המסביר כיצד ניתן לבחור סיסמה קשה לפיצוח אשר גם ניתן לזכור אותה בקלות:

http://www.microsoft.com/protect/fraud/passwords/create.aspx

http://www.microsoft.com/nz/digitallife/security/create-strong-passwords.mspx

http://ace.alabama.gov/faq_docs/ComplexPassword.pdf

5 הדיברות לשמירת הסיסמה:

http://www.microsoft.com/protect/fraud/passwords/secret.aspx

מנגנון לבדיקת מורכבות הסיסמה:

https://www.microsoft.com/protect/fraud/passwords/checker.aspx?WT.mc_id=Site_Link

כמענה לסוגיה,אחלק את הפתרונות ל-2:

1.שיתוף פעולה מלא מול מחלקת Human Resource הכולל:

א.הקמת מערך הסברה בארגון וביצוע הדרכות על בסיס שוטף.

ב.נוהל אבטחת מידע-יש להוסיף לטופס ה-Clearance נוהל אשר קובע כי כל אדם אשר מתקבל לעבודה יגיע למנהל אבטחת המידע הארגוני(CISO) לפגישה בו יוסברו לו נהלי אבטחת המידע בארגון ובפרט 5 הדיברות לשמירת הסיסמה.

ג.החתמת המשתמש על טפסים אשר בהם הוא מתחייב לשמור על נהלי אבטחת מידע בקפדנות.

2.יישום אבטחת מידע בהיבט הטכני:

1.ניהול זהויות (IDM)-ניהול אוכלוסיית המשתמשים ומחזור החיים שלהם בארגון. עד היום, קליטת עובד חדש בארגון היתה מלווה בשרשרת פעולות אדמניסטרטיביות, החל מהגדרתו בספריית המשתמשים (Active Directory, Novell NDS, Sun One וכיו"ב) וכלה בפתיחת חשבונות עבורו בכל יישום הנדרש לעובד לצורך ביצוע תפקידו.

לעיתים קרובות נדרש אישור של מנהלים מסויימים לפתיחת חשבון ביישום מסויים, ותהליך האישור בוצע ידנית, במסמכים שנעו הלוך ושוב בארגון. בעת שהעובד עבר תפקיד היה צורך לבצע סגירה ידנית של חשבונותיו שאינם רלוונטיים עוד ופתיחת חשבונות חדשים ביישומים אחרים לפי הצורך. במקרה של עזיבה נדרשה פעילות הסרה ידנית מכל יישום ויישום.

למעשה מערכת ה-IDM מאפשרת הגדרת פרופילי הרשאות המשותפים למספר משתמשים בארגון והקפדה על כך שכל אחד מן העובדים בארגון יהיה משויך לפרופיל אחד או יותר. פרופילים אלה הנגזרים, בדרך כלל, מן התפקידים בארגון (ולכן מכונים Roles) הינם אבני בניין יסודיות להענקת הרשאות: משתמש משויך לפרופיל, פרופיל מקבל סט של הרשאות והגבלות קרי מיקום התחברות,זמן התחברות וכו'.

תפיסה זו נחשבת היום כתפיסה המובילה בעולם ניהול הגישה והיא אף מוגדרת בתקן בינלאומי הדן בהרשאות גישה (Role Based Access Control, ANSI 359-2004).

עם זאת, הטמעת IDM בארגון, עם כל התועלת שהיא מניבה, היא תהליך פרוייקטלי ארוך ולא פשוט כלל וכלל. יש לתכנן היטב פרוייקט IDM, לאפיין את הצרכים והנהלים בצורה זהירה ורק לאחר מכן לעבור לשלב היישום. הטמעת מערכת IDM אורכת בממוצע בין 12 ל-36 חודשים ומערבת מספר גדול של אנשי צוות בפרוייקט.

2.יישום מערך Single Sign On)SSO) אשר:

א.מקל את הקושי לזכור מספר סיסמאות למערכות שונות.

ב.מונע בזבוז זמן בהקלדה חוזרת של סיסמאות.

ג.מצמצם עלויות של צוותי המחשוב עקב ירידה בכמות הפניות בנושא סיסמה.

ד.מחייב בהגדרת Accont Policy ו-Audit Policy ה.מאפשר אכיפת מדניות סיסמאות מרכזית.

3.הטמעת מערכת SEIM/SOC אשר מאפשרת בזמן אמת ולעיתים מבעוד מועד, הקמה של לוגיקה קורלטיבית בין האירועים השונים, באופן המאפשר זיהוי מהיר של פוטנציאל חדירתי מזיק. בנוסף ליכולות אלה, המערכת נותנת מענה רגולטיבי, בכך שהיא מבצעת רישום מדויק של אירוע אבטחת מידע בנקודה אחת.

דוגמה למערכות מעולות אך יקרות הן ArcSight ו -enVision

מערכת IDM לדוגמה,מסוגלת ליצור קשר ישיר בין שמות המשתמש ביישומים השונים (שמות לוגיים) לבין זהותו האמיתית (הפיזית) וע"י כך מאפשרת פיקוח וביקורת יעילים יותר (Audit). לדוגמא, אם ישנו חשד שעובד ששמו EliC ביישום CRM אשר ניגש למערכת בשעות חריגות, היום ישנה בעיה לדעת מיהו אותו EliC. מערכת IDM תאפשר לי מיד לדעת כי EliC במערכת ה-CRM הוא אלי כהן ממחלקת כספים היושב בקומה חמישית ומדווח לשמואל דוד ותספק לי עוד שלל פרטים אודותיו.

השילוב בין מערכת ה-IDM למערכת ה-SEIM/SOC תאפשר תגובה לאירוע האבטחה(Security Incident) בזמן אמת ותחקיר מלא של האירוע .

אם שואלים אותי,בסופו של דבר-הכל מתחיל ומסתיים בחינוך המשתמשים!