אפליקציה בשם "Rohos Logon Key" מאפשרת ניהול USB Tokens והפיכת כל התקן Disk on Key או רכיב Flash ל-Token לכל דבר אשר ישמש להזדהות חזקה.

האפליקציה מותאמת לשרתי-Windows 2000/ 2003/ 2008 Active Directory ואפילו לשרתי Novell e-Directory .

מפתחי האפליקציה טוענים כי האפליקציה מותאמת גם להזדהות מול RDP של מיקרוסופט אך לעניות דעתי אין לאפשר בשום אופן גישה לשרותי ה-Terminal Service.

בנוסף ,הנתונים המאוכסנים ב-Token מוצפנים עם מפתח באורך AES 256 Bit דבר המונע שכפול של ה-Token.יתרונות נוספים של התוכנה זה תמיכה בהתקני חומרה רבים(הרשימה מפורטת באתר),קביעת Policy והגבלות, ובעיקר המחיר הזול לדעתי.

יחד עם זאת לא לשכוח כי המערכת היא רק חלק בודד מהטריפל (AAA) ויש לוודא כי כל פעולה או אירוע אכן נכתב לקובץ יומן אשר את מיקומו יש לאבטח ולגבות על בסיס יומי.

בנוסף ניתן להשתמש בתוכנה גם לשימוש מקומי אישי כדוגמת BioLogon מבית Identix.

ברור שלא ניתן להשוות את האפליקציה למערכת כדוגמת ה-RSA (לא לחינם נאלצים האינטגרטורים לעבור 2 הסמכות רציניות על המוצר) אך לעסק קטן עד 10 משתמשים הדבר יכול להוות אלטרנטיבה ראויה וזולה.

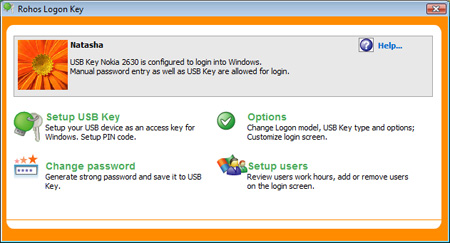

ממשק האפליקציה:

קונסול ניהול ה-Token:

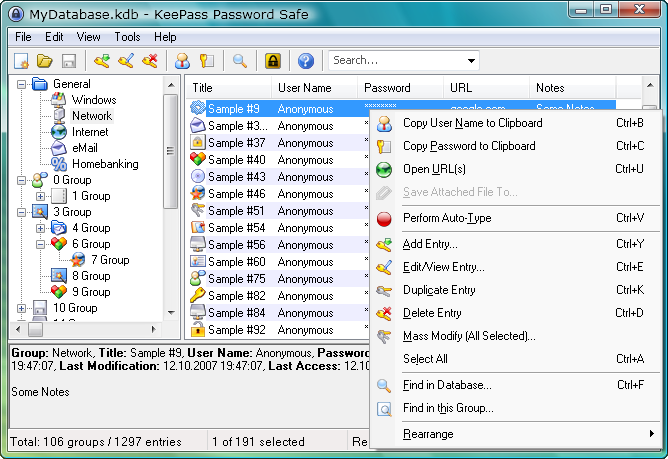

הפתרון קל ומהיר להטמעה ועובד בצורה מצוינת עם יכולת מעקב אחר ההדפסות(Auditing):

הפתרון קל ומהיר להטמעה ועובד בצורה מצוינת עם יכולת מעקב אחר ההדפסות(Auditing):