אחד התחומים החמים ביותר כיום בתחום ה-IT הוא נושא ה-Cloud Computing אשר בו נושא הקונסולידציה תופס תאוצה ומחולל פלאים בארגונים הגדולים.

החל מחסכון בצריכת אנרגיה ,חסכון בצריכת משאבים הקמת אתרי DRP בקלות יחסית וביעקר חסכון כלכלי אדיר לארגון.

נוח מאוד לארח מעל לכ-100 שרתים על מפלצת אחת ולהשתמש ב-Storage מרכזי בעל נפח עצום שלא היינו מדמיינים עד לא מזמן ולנהל אותה תחת קונסול הניהול של ה-Hypervisor.

יחד עם זאת, ארגונים רבים ממהרים להכניס את הטכנולוגיות החדשות מבלי לבצע ניהול סיכונים מחושב ומבלי לקחת היבטי אבטחת מידע של המוצר.

לרוב,המנמ"רים נוטים להסתמך על תשתיות האבטחה הקיימות בארגון(Firewall) ולישון בשקט בלילה.

לצד הערך המוסף העומד בקנה מידה אחד לעיתים קרובות אותו מוצר(VMware ,Microsoft Hyper-V,Xen) מביא איתו איומי אבטחה בדרגת סיכון גבוהה מאוד.

העדר ידע בתפעול המערכת של צוות ה-IT משאיר פרצות אבטחת מידע רבות:

1.במרבית המקרים לאחר ההתקנה רוב ההגדרות נשארות בתצורת Default ולא מתבצעת הקשחה ע"פ נהלי Best Practice מטעם היצרן.

החל מחסכון בצריכת אנרגיה ,חסכון בצריכת משאבים הקמת אתרי DRP בקלות יחסית וביעקר חסכון כלכלי אדיר לארגון.

נוח מאוד לארח מעל לכ-100 שרתים על מפלצת אחת ולהשתמש ב-Storage מרכזי בעל נפח עצום שלא היינו מדמיינים עד לא מזמן ולנהל אותה תחת קונסול הניהול של ה-Hypervisor.

יחד עם זאת, ארגונים רבים ממהרים להכניס את הטכנולוגיות החדשות מבלי לבצע ניהול סיכונים מחושב ומבלי לקחת היבטי אבטחת מידע של המוצר.

לרוב,המנמ"רים נוטים להסתמך על תשתיות האבטחה הקיימות בארגון(Firewall) ולישון בשקט בלילה.

לצד הערך המוסף העומד בקנה מידה אחד לעיתים קרובות אותו מוצר(VMware ,Microsoft Hyper-V,Xen) מביא איתו איומי אבטחה בדרגת סיכון גבוהה מאוד.

העדר ידע בתפעול המערכת של צוות ה-IT משאיר פרצות אבטחת מידע רבות:

1.במרבית המקרים לאחר ההתקנה רוב ההגדרות נשארות בתצורת Default ולא מתבצעת הקשחה ע"פ נהלי Best Practice מטעם היצרן.

2.עקב רגישות המערכת המערכת מספר רב של שרתים רבים בתצורת Production לא מתבצעים עדכוני אבטחה לפלטפורמת ה-Hypervisor והמערכת חשופה ל-Vulnerabilities רבים.

3.עקב לחץ מטעם המנמ"רים להגיע לתוצאות במהירות המקסימלית ברוב המקרים לא מתבצע הליך High Level Design אשר לוקח בחשבון היבטי Security וחלק מן המקרים נוצרות טופולוגיות שגויות מבחינת אבטחת מידע.

4.עקב הנטייה של המנמ"רים לסמוך על הטכנולוגיות הקיימות לא מוטמעות טכנולוגיות אבטחה למוצרים החדשים כדוגמת Firewall העובד ברמת ה-Kernel Mode של ה-Hypervisor וכולל יכולות Intrusion Prevention.

5.לא מתבצעת חלוקה נכונה של הרשאות,לרוב כלל האנשים עובדים תחת משתמש בעל הרשאות Root.

לאחרונה נתבקשתי לבצע סקר סיכונים עבור ארגון העושה שימוש ב-VMware ESX.

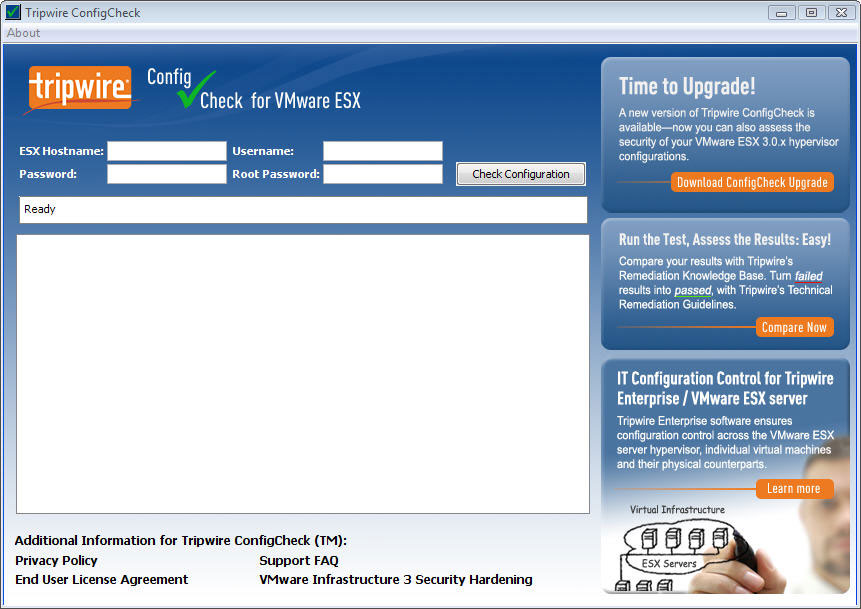

לצורך הבדיקה השתמשתי ב-Tripwire ConfigCheck אשר אפשר לי לקבל תמונת מצב אודות הקונפיגורציה וסטטוסהאבטחה בסביסת ה-VMWARE.

יתרון נוסף של הכלי הוא מתן המלצות אבטחה ליישום לסגרת הפרצות:

Tripwire ConfigCheck for VMware ESX lets IT administrators enforce policies in alignment with VMware best practices for security hardening by checking a wide range of configuration parameters such as:

- Virtual network labeling

- Port Group settings

- Network isolation for VMotion and iSCSI

- NIC Mode settings / Layer 2 Security settings

- MAC address parameters

- VMware ESX Service Console security settings

- SAN resource masking and zoning

- Disk partitioning for Root File System

- VirtualCenter database configuration

- Configuration changes

בקרוב גם תשוחרר גרסה התואמת ל-VMware ESXI ,חינמי כבר אמרתי?

אין תגובות:

הוסף רשומת תגובה